NuGet包“SqzrFramework480”引发网络间谍担忧

关键要点

NuGet的一个开源NET包被发现存在网络间谍行为,能持续提取工业设备的屏幕截图。该包名为“SqzrFramework480”,由ReversingLabs的研究团队在常规安全检测中发现并分析。包含在该包中的“Init”方法每60秒循环提取屏幕截图并将其发送到远程IP,尽管具备潜在的合法用途。美国政府对来自中国的硬件和软件安全问题采取了更严格的措施。最近,一个名为“SqzrFramework480”的包被上传至NuGet,这是一家受欢迎的开源NET包仓库。由于该包的行为可以持续从工业设备中提取屏幕截图,因此引发了网络间谍的担忧。

该包由ReversingLabs发现,最初是在该公司Titanium平台的例行威胁检测过程中被标记的。ReversingLabs的威胁研究员Petar Kirhmajer在周二的博客文章中详细描述了研究团队的发现。

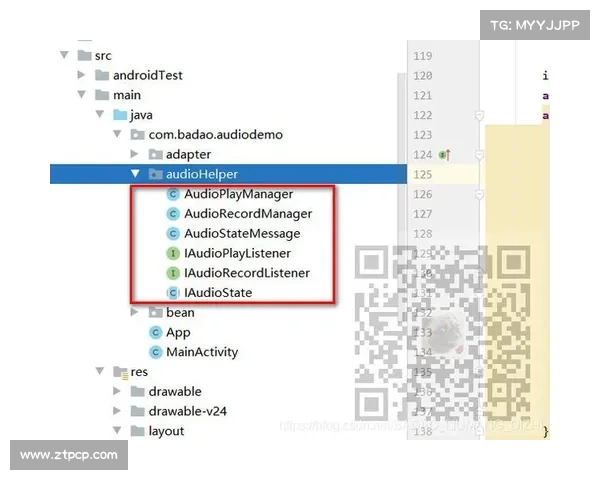

该包由一位名为“zhaoyushun1999”的用户于1月24日上传,是一个与工业系统相关的NET库,包含图形用户界面(GUI)管理、机器视觉库配置和机器人运动校准等多种功能。

从包中的资源头部可以看出,此包似乎是针对与一家名为BOZHON Precision Industry Technology的公司生产设备的开发者所设计的。

BOZHON Precision Industry Technology是一家位于中国的公司,专注于智能仓储、智能物流、半导体、电动车和消费电子等领域的设备生产。该公司的官方网站列出了包括微软、三星、博世、LG和罗技等在内的客户。

Kirhmajer在博客中指出:“像NuGet这样的开源仓库越来越多地承载着可疑和恶意的包,这些包旨在吸引开发者并欺骗他们下载,将恶意库和其他模块融入他们的开发流程中。”

梯子大全vp-n他进一步指出:“这种供应链威胁的急剧增长影响了开放源代码和专有软件生态系统,使得开发组织必须对任何第三方代码谨慎且严格审查,同时也要继续检视内部开发的代码,以识别潜在的供应链风险。”

‘SqzrFramework480’每60秒提取屏幕截图

对该包的怀疑集中在其代码中的“Init”方法,该方法执行一个循环系列的操作,似乎旨在从主机系统中提取数据而不引人注意。

该循环大约每60秒运行一次,涉及打开一个套接字连接到远程IP,截取系统主屏幕的屏幕截图,并通过套接字将截图发送到远程IP。

尽管ReversingLabs的研究人员指出,该功能可能有合法用途,例如将相机图像的连续流传输到远程工作站,但有额外迹象表明该方法的设计旨在隐蔽。

例如,代码中包含的IP地址被存储为ascii编码字符的字节数组,必须使用EncodingUTF8GetString方法动态转换为字符串,似乎没有理由不直接以字符串形式存储该地址。

此外,捕获屏幕并将其转化为字节的“GetBytes”方法名和类名“BinSerialize”不具描述性,使得开发者不容易识别和利用该方法进行相机监控等应用。

Kirhmajer评论说:“我们在SqzrFramework480 NuGet包中发现的最简单的解释是,这是一个恶意包,旨在诱骗使用博众工具的开发者,他们会在没有注意到可疑的GetBytes方法的情况下下载并运行该包。”

不过,由于没有确凿的证据可以明确说明该包意图恶意,研究人员选择不向NuGet举报。周二,当ReversingLabs的博客发布时,该包仍然可以下载,但到周四时已在NuGet网站上消失。

ReversingLabs在周四下午确认,该包似乎已被下架。SC Media联系了负责维护NuGet仓库的微软,询问包是否是由工作人员或其原作者删除的,但未收到回应。

根据Re