最新的Magecart攻击方法

关键要点

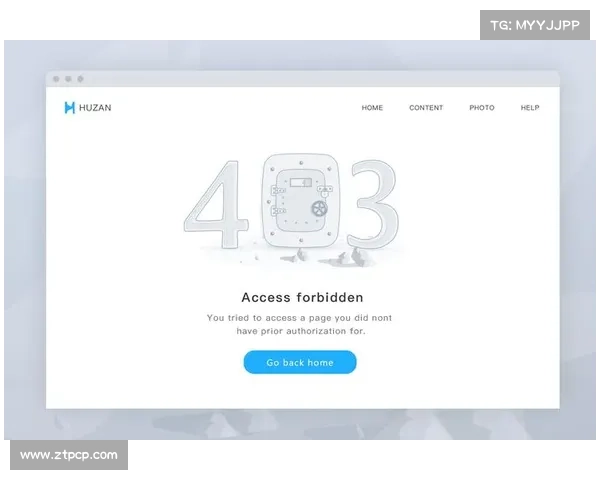

Magecart攻击者通过改变404错误页面来隐藏恶意代码,对许多Magento和WooCommerce网站发动攻击,特别是食品和零售行业的企业。攻击者利用加载器代码入侵网站,从而提取主payload,收集结账页面上的敏感数据,并进行数据外泄操作。这种多步骤的攻击方法可以更好地隐藏恶意活动,仅对目标网站进行完全入侵。除了利用404错误页面,攻击者还使用了HTML图像标签中的onerror属性进行代码混淆,以及伪造Meta Pixel代码片段以隐藏内联脚本。根据Hacker News的报告,最近又发生了新的Magecart攻击,通过更改默认的404错误页面来隐藏恶意代码,攻击对象包括多个Magento和WooCommerce网站,尤其是食品和零售行业的企业。根据Akamai的报告,威胁参与者通过加载器代码破坏网站,这种代码帮助获取主负载。然后,这些恶意代码会在结账页面收集敏感数据,再进行数据外泄。

蚂蚁免费加速器官网

蚂蚁免费加速器官网研究人员Roman Lvovsky表示,采用多步骤的攻击方式能够更好地隐藏恶意活动,同时只对预定的目标网站进行完全入侵。此外,攻击者还利用HTML图像标签的onerror属性进行代码混淆,以及伪造的Meta Pixel代码片段来掩盖内联脚本。Lvovsky补充道,操纵目标网站的默认404错误页面可以为Magecart攻击者提供多种创意选择,以提高隐藏和规避的效果。

攻击方式说明404错误页面更改使用修改的404页面隐藏恶意代码加载器代码提取主负载并收集结账敏感数据多步骤攻击更好地隐藏活动,达到完全入侵目的代码混淆在HTML图像标签和Meta Pixel中使用“操纵目标网站的默认404错误页面可以为Magecart攻击者提供多种创意选项,”Lvovsky说。